Les révélations de rédactions internationales, dont celles du « Monde » et de Forbidden Stories, s’appuient sur des éléments collectés par Amnesty International. Ces derniers indiquent l’utilisation par Rabat du logiciel Pegasus pour espionner des Français.

Publié le 27 juillet 2021 à 19h28, mis à jour hier à 20h43

La révélation par dix-sept rédactions, dont Le Monde, et Amnesty International du dévoiement du logiciel espion Pegasus, utilisé par les services de sécurité marocains pour viser des cibles françaises a causé une onde de choc mondiale. Elle fait l’objet de vives dénégations de la part de Rabat. L’ambassadeur du Maroc à Paris a réclamé, dans les colonnes du Journal du dimanche, dimanche 25 juillet, les « preuves » de l’implication de son pays et l’établissement de la « matérialité des faits ».

- Pourquoi peut-on dire qu’il s’agit de Pegasus ?

Le Security Lab d’Amnesty International, qui a développé ces dernières années une connaissance fine de Pegasus, a expertisé plus de 40 téléphones compromis, dont plus de 15 en France, suivant une méthode soumise pour validation au Citizen Lab, un laboratoire de recherche de l’université de Toronto qui fait référence dans l’analyse des logiciels espions en général et de Pegasus en particulier. Ce même Citizen Lab a également analysé, en aveugle, certains téléphones : il y a trouvé la même chose que ses homologues d’Amnesty et il est parvenu aux mêmes résultats. Toutes les conclusions techniques d’Amnesty ont été exposées dans un rapport public.

Les experts ont fait parler les archives des téléphones d’Apple. Les iPhones ont ceci de particulier qu’à chaque fois qu’un composant d’iOS, le logiciel qui les fait fonctionner, est lancé (par exemple pour prendre une photo ou envoyer un message), une trace est consignée dans la mémoire du téléphone. Les experts du Security Lab d’Amnesty ont découvert dans cet historique des traces de composants qui n’ont pas été développés par Apple, totalement étrangers à iOS. Dans certains cas, le fonctionnement de ces composants étrangers s’accompagnait de l’exfiltration de données. Autrement dit, la preuve qu’un logiciel espion s’était activé sur ces téléphones.

Chaque composant porte un nom, attribué par le développeur du logiciel : on les retrouve à l’identique sur les téléphones dépiautés par Amnesty – certains imitent à un caractère près de vrais composants d’iOS. On les a aussi détectés dans des cas d’infection passée par Pegasus, comme celle du dissident émirati Ahmed Mansour. Les traces de l’infection avaient été analysées par LookOut, une entreprise spécialisée dans la cybersécurité des appareils mobiles : elle y avait alors découvert les mêmes noms de composants aujourd’hui exhumés par Amnesty International. La preuve qu’il s’agit d’un seul et même logiciel espion : Pegasus.

Les experts d’Amnesty International ont aussi, dans certains cas, réussi à isoler des adresses Internet utilisées par Pegasus pour communiquer avec l’extérieur : toutes ces adresses, récupérées par les experts ces trois dernières années présentent d’importantes similitudes, preuves de l’activité d’un seul et même logiciel espion.

- Pourquoi peut-on dire que le Maroc est le client de Pegasus qui a visé les téléphones français ?

Les experts du Security Lab d’Amnesty ont aussi découvert une des portes d’entrée utilisée par Pegasus pour entrer dans les téléphones : une faille logicielle dans le système iMessage. Pour l’exploiter, l’infrastructure technique du client de NSO Group – l’entreprise à l’origine du logiciel espion Pegasus – « contacte » l’appareil ciblé comme s’il voulait lui envoyer un iMessage. On trouve donc sur les appareils infectés la trace de ce contact ainsi que le compte Apple – une adresse e-mail – utilisé pour ce faire par le client de Pegasus.

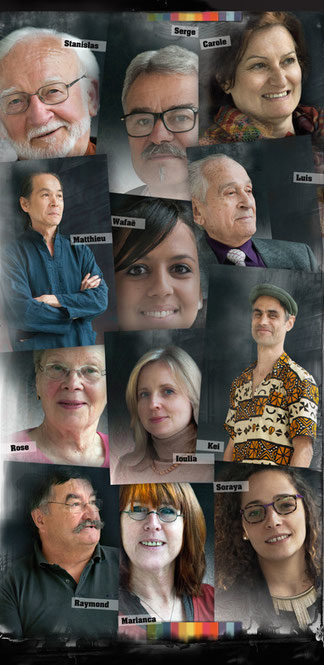

Pour les attaques documentées de l’année 2019, le compte iCloud bergers.o79[@]gmail.com a ainsi été retrouvé sur les téléphones :

- d’Omar Radi, un journaliste très critique du régime récemment condamné à de la prison ;

- de Joseph Breham, avocat ayant travaillé sur le Sahara occidental, sujet épidermique et obsession marocaine par excellence ;

- d’un autre avocat spécialiste des droits l’homme, dont certains dossiers intéressent le Maroc et qui veut rester anonyme ;

- et de la journaliste de Mediapart Lenaïg Bredoux, qui a consacré des enquêtes au puissant patron du renseignement marocain Abdellatif Hammouchi.

Ce compte Apple est propre à chaque client de NSO. On trouve ainsi des traces d’un autre compte Apple chez les journalistes hongrois infectés par Pegasus, et un troisième compte encore chez les victimes indiennes. C’est le compte « bergers.o79 » qui a aussi été retrouvé sur les téléphones de l’ancienne journaliste de Libération et du Canard enchaîné Dominique Simonnot et d’une journaliste du Monde qui souhaite rester anonyme.

Concernant le gouvernement français, Le Monde a pu faire analyser par Amnesty International le téléphone de l’ancien ministre de l’écologie, François de Rugy, ciblé au même moment que le reste de ses collègues d’alors : c’est le compte « bergers.o79 » qui apparaît. Concernant Emmanuel Macron, une analyse n’a pas été possible. Mais le téléphone de l’ex-parlementaire Leïla Aïchi, sélectionnée comme une cible potentielle très peu de temps avant Emmanuel Macron, présente aussi des traces de « bergers.o79 ».

Pour les activités plus récentes de Pegasus en France, le compte « bergers.o79 » disparaît totalement, remplacé par un autre, probablement car le logiciel espion a fait évoluer sa technique et utilise alors une autre faille de iMessage. C’est le compte linakeller2203[@]gmail.com que l’on retrouve en juillet sur les téléphones de

- Claude Mangin, épouse d’un militant sahraoui emprisonné au Maroc depuis plus de dix ans ;

- Philippe Bouyssou, le maire (PCF) d’Ivry-sur-Seine (Val-de-Marne), soutien de Claude Mangin et dont le conseil municipal a voté un projet de subvention au bénéfice d’enfants au Sahara occidental ;

- Oubi Bouchraya Bachir, représentant en Europe du Front Polisario, le mouvement militant pour l’indépendance du Sahara occidental ;

- Hicham Mansouri, journaliste marocain critique du régime, exilé en France et condamné au Maroc à de la prison par contumace ;

- et d’un individu résidant en France présentant un immense intérêt pour les Marocains mais qui n’a pas souhaité rendre son identité publique.

La journaliste azérie Khadija Ismaïlova a vu son téléphone piraté par Pegasus à la même période : l’identifiant Apple utilisé dans l’attaque est différent. Deux journalistes indiens ont, eux aussi, été piratés au même moment : on a retrouvé dans leurs téléphones la trace d’un troisième compte Apple, différent des deux premiers.

Les traces retrouvées dans ces téléphones prouvent donc qu’ils ont été visés par la même infrastructure technique d’attaque, propre à un client de Pegasus dont les intérêts géopolitiques s’alignent avec ceux du Maroc. Du reste, les plus de 50 000 numéros de téléphones sélectionnés par des clients de Pegasus en vue d’un éventuel piratage sont parvenus à l’organisation Forbidden Stories et Amnesty International sous la forme de clusters : un par client du logiciel espion. Les numéros correspondant aux téléphones ciblés en France figurent parmi une liste de cibles potentielles coïncidant avec les priorités géostratégiques du Maroc (société civile marocaine, diplomatie et services de renseignement algériens, Sahara occidental…).De plus, selon nos informations, plusieurs services de l’Etat en France ont acquis la conviction que le Maroc était bel et bien client de Pegasus.

En outre, le Citizen Lab de l’université de Toronto, en se basant sur les traces techniques laissées sur Internet par chaque logiciel espion lorsqu’il communique avec son serveur de commande, avait identifié, dès 2018, un client de Pegasus au sein de l’appareil sécuritaire marocain ciblant en majorité des numéros marocains mais aussi, notamment, français et algériens. Un découpage qui correspond aux données des rédactions du « Projet Pegasus ».

Enfin, le patron de WhatsApp a affirmé, samedi 24 juillet, dans un entretien que les activités de Pegasus révélées ces derniers jours correspondaient parfaitement à l’activité du logiciel espion que son entreprise a observée pendant une quinzaine de jours en 2019. A l’époque, Pegasus exploitait une faille de WhatsApp pour infecter certaines de ses cibles. La messagerie avait pu identifier 1 400 victimes et les a averties en octobre 2019.